智东西(公众号:zhidxcom)

编译 | Vendii

编辑 | 漠影

智东西9月13日消息,据《连线》杂志昨日报道,6位计算机科学家找到了针对苹果MR头显Vision Pro的一种新攻击方法,并将其命名为GAZEploit。该攻击方法利用了设备的眼动追踪技术,能够破解用户在虚拟键盘上输入的内容,包括密码、PIN码和其他敏感信息。

眼动追踪是Vision Pro的用户交互方式之一。在使用Vision Pro时,你的眼睛就是你的鼠标。进行文本输入时,你会看到一个可移动、可调整大小的虚拟键盘。当你看准一个字母时,双指轻点即可完成输入操作。

然而,正是这种先进的眼动追踪技术,也可能成为安全漏洞的来源。通过分析用户的眼动追踪数据,攻击者能够破解用户在虚拟键盘上输入的内容,成功复现人们通过眼动输入的密码、PIN码等敏感信息。

GAZEploit的研究人员在4月份向苹果通报了这一漏洞,苹果公司已在7月底发布补丁,修复了数据泄露的潜在风险。

GAZEploit论文链接:https://sites.google.com/view/Gazeploit/

一、只需一场视频通话,即可窃取你的“眼神秘密”

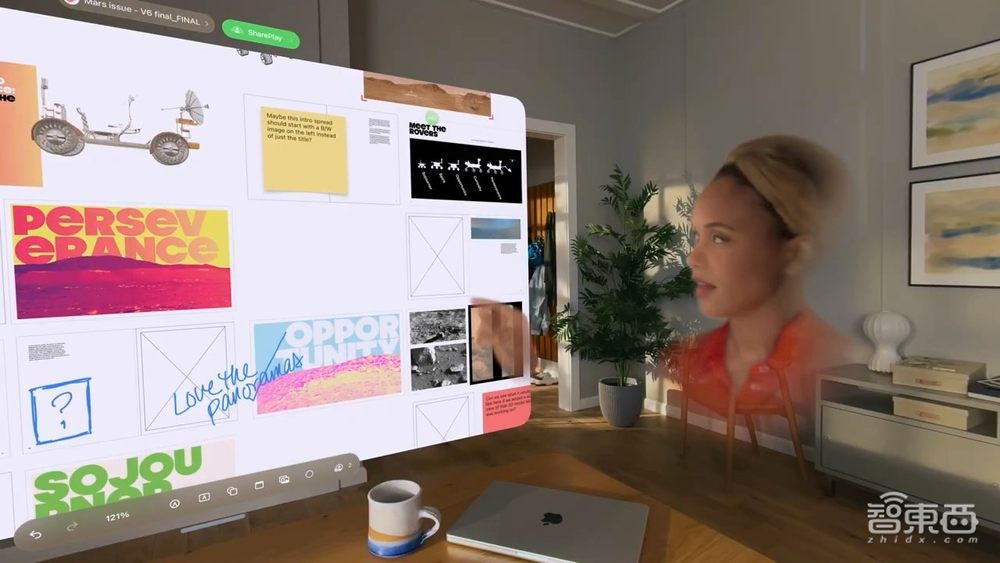

使用Apple Vision Pro的过程中,用户在进行直播或视频会议的时候,很可能会使用Persona。

Persona是苹果公司创造的一种数字虚拟头像,它使用户能够在视频通话中以虚拟形象出现。这个功能利用了头显中的多个摄像头和传感器,通过捕捉用户的脸部扫描和三维测量数据来创建一个外观和动作都类似于用户的数字化分身。

在视频通话中,用户的Persona包括头部、肩膀和手部,都会显示在浮动框中,带来更自然的交流体验。

▲专注于苹果的资讯平台MacRumors测评Persona(来源:YouTube平台)

“这些技术……在视频通话中可能会无意间暴露用户的面部生物特征数据,包括眼动追踪数据。而数字化分身会反映用户的眼动情况。”研究人员在详细介绍他们发现的预印本论文中写道。

据研究人员介绍,在GAZEploit攻击的过程中,他们并没有获得Vision Pro的访问权限,所以无法看到用户的视图。

GAZEploit攻击只需依赖于2种可以从Persona的录像中提取的生物特征:眼睛纵横比(Eye Aspect Ratio)和视线估计(Gaze Estimation)。

“知道用户正在看哪里是一种非常强大的能力。”庞莫纳学院计算机科学副教授Alexandra Papoutsaki说道。她长期研究眼动追踪技术,并为《连线》杂志审阅了GAZEploit的研究。

Papoutsaki认为,这项研究的突出之处,在于它仅依赖于用户的Persona视频流。相比之下,黑客获取到Vision Pro的访问权限并试图利用眼动数据的攻击方式要困难得多。

“现在,用户仅通过流媒体分享他们的Persona,就有可能暴露他们的操作。”她谈道。

二、攻击成功率达73%-92%,猜对用户密码、PIN码只需5次机会

根据研究人员Zihao Zhan的介绍,GAZEploit攻击分为两部分。

首先,研究人员通过分析用户共享的3D虚拟形象,创造了一种识别用户在佩戴Vision Pro时是否正在进行文本输入的方法。

他们记录了30人的虚拟形象在完成各种文本输入任务时的表现,并用这些数据训练了一个循环神经网络(一种深度学习模型)。

据研究人员介绍,当有人使用Vision Pro进行文本输入时,他们的视线会集中在即将按下的按键上,然后快速移动到下一个按键。

“当我们进行文本输入时,眼动会呈现出一些规律性的模式。“Zhan说道。

另一名研究人员Hanqiu Wang补充说,这些模式在文本输入时比在浏览网页或观看视频时更为常见。“在文本输入等任务中,由于专注度更高,眨眼的频率会降低。”他解释道。

研究的第二部分,是使用几何计算来推断用户在虚拟空间中放置键盘的位置以及其尺寸。

“唯一的要求是,只要我们获取到足够的眼动信息,能够准确还原键盘,那么后续的按键输入都可以被检测到。”Zhan解释道。

通过结合以上这两个要素,他们能够预测出用户可能输入的按键。在一系列实验室测试中,尽管他们不了解受害者的文本输入习惯、速度,也不知道键盘的具体位置,但研究人员可以在最多5次猜测中:

- 以92.1%的准确率预测出短信中的字母;

- 以77%的准确率猜出密码中的字母;

- 以73%的准确率猜出PIN码;

- 以86.1%的准确率猜出电子邮件、URL和网页中的字母。

三、研究结果已向苹果报告,苹果宣布漏洞已修复

GAZEploit攻击是在实验室环境中研究的,尚未在现实世界中对使用Persona的用户实施。根据研究人员介绍,实际使用过程中,黑客可能会利用数据泄露的方式进行攻击。

理论上,黑客可以在Zoom通话中向受害者共享一个文件,受害者随后可能会登录Google或Microsoft账号。此时,攻击者可以记录受害者的Persona形象,并通过GAZEploit攻击恢复受害者的密码,从而访问他们的账号。

GAZEploit的研究人员在4月份向苹果公司报告了他们的发现,随后将概念验证代码发送给苹果。

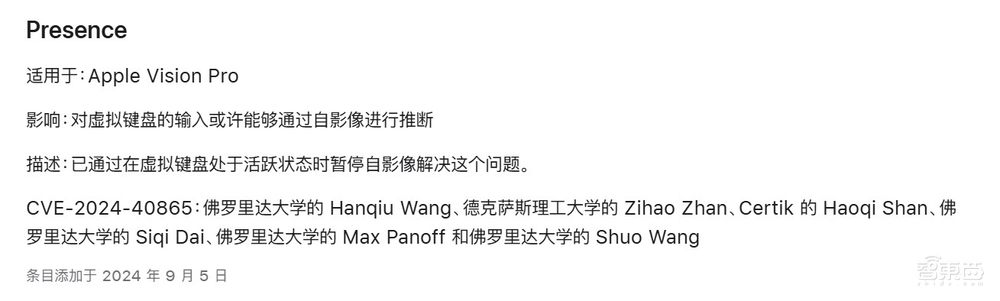

苹果于7月底在Vision Pro的软件更新中修复了这一漏洞,具体措施是在用户使用虚拟键盘时自动暂停Persona功能。

苹果称该问题已在visionOS 1.3中解决。虽然苹果在软件更新说明中没有提到关于这个漏洞的修复,但它在该公司的安全说明中有所详述。

苹果为此漏洞分配了漏洞编号CVE-2024-40865,并建议Vision Pro用户下载最新的软件更新。

▲苹果的安全说明中关于CVE-2024-40865漏洞的描述(来源:苹果官网)

结语:随着可穿戴设备普及,需加固隐私安全的意识防线

随着可穿戴设备变得越来越轻便、成本越来越低,并且能够捕捉到越来越多的个人生物特征数据,用户隐私保护的问题也日益凸显。这些设备收集的数据不仅涉及个人健康信息,还可能包括位置、活动习惯等敏感信息,一旦泄露或被滥用,将对个人隐私造成严重威胁。

“随着智能眼镜、XR和智能手表等可穿戴设备逐渐融入日常生活,人们往往未充分意识到这些设备能够收集关于他们行为和偏好的大量数据,以及这可能带来的隐私安全隐患。”康奈尔大学助理教授Cheng Zhang说道。他的研究工作涉及可穿戴设备的开发,以帮助解读人类行为。

“这篇论文清楚地展示了注视输入(Gaze Typing)存在的一个具体风险,但这只是冰山一角。”Zhang说道,“虽然这些技术是为了积极的目的而开发的,但我们也需要意识到可能涉及的隐私安全隐患,并开始采取措施,以减少未来可穿戴设备可能带来的潜在风险。”

来源:《连线》杂志